Gerade in grösseren Umgebungen kann es schnell mal vorkommen, dass ein Account in mehr als 150 (SAML Limit) bzw. 200 (JWT Limit) Gruppen Mitglied ist. Aufgrund des HTTP Header Limits wird der Groups Claim von Microsoft Entra ID speziell behandelt: Configure group claims for applications by using Azure Active Directory – Microsoft Entra | Microsoft Learn. Wenn das Limit überschritten wird, schickt Microsoft Entra ID anstelle der Liste einen Link zum Graph API über den, mit den entsprechenden Berechtigungen, die Gruppenmitgliedschaften abgefragt werden können. Nun hat nicht jede Applikation die Möglichkeit diesen API Aufruf durchzuführen.

Lange Zeit war es nur bei SAML Assertions möglich die Gruppen, welche im Claim erscheinen sollen, zu filtern. Dies hat sich im Laufe des Jahres 2023 geändert und dieser Beitrag zeigt auf, wie die Gruppen nun auch für OIDC/OAuth2 Tokens gefiltert werden können. Eine Alternative wäre die Gruppen der Applikation zuweisen und den Groups Claim auf Groups assigned to the application zu stellen. Damit würden nur noch die entsprechend zugewisenen Gruppen im Claim erscheinen, jedoch bedeutet dies ein händisches Verwalten der Gruppenzuweisung.

Im Portal

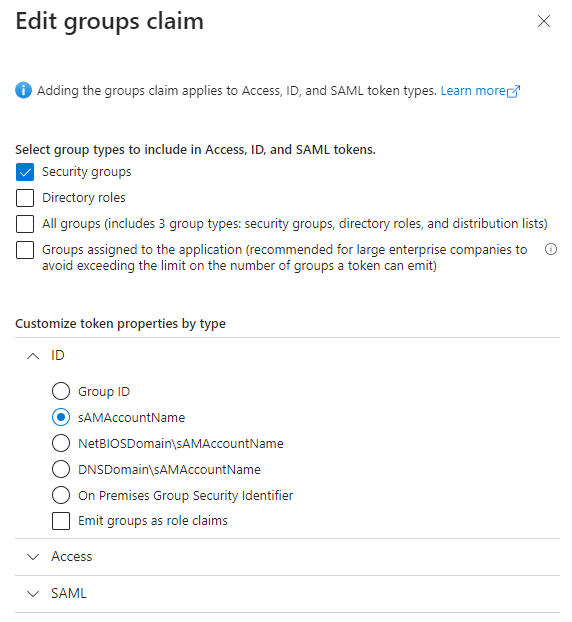

Zuerst muss auf der App Registration unter Token Configuration die Gruppen hinzugefügt werden. Da die Gruppen gefiltert werden sollen wird Security Groups ausgewählt.

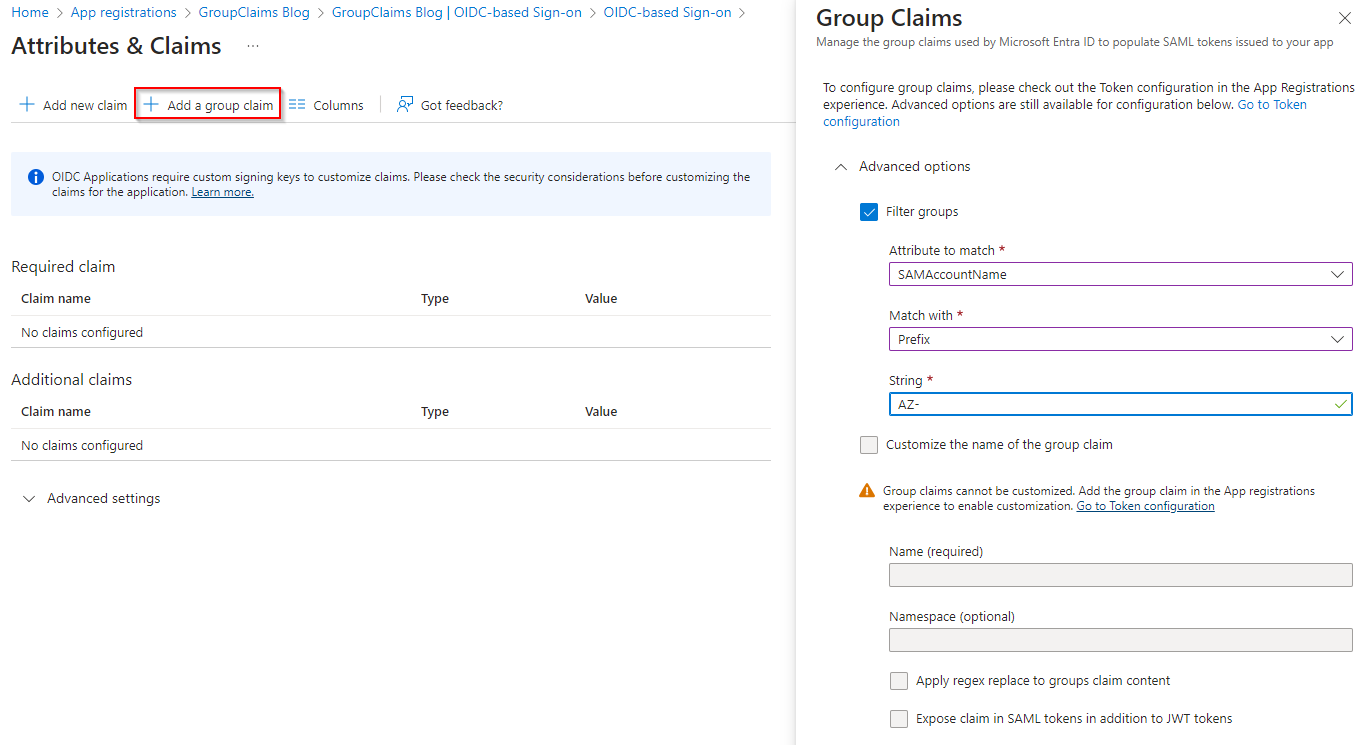

Nun geht es zur Enterprise Application wo das Filtering für den Gruppen Claim eingestellt wird. Dies ist zu finden unter Single sign-on und dann Attributes & Claims

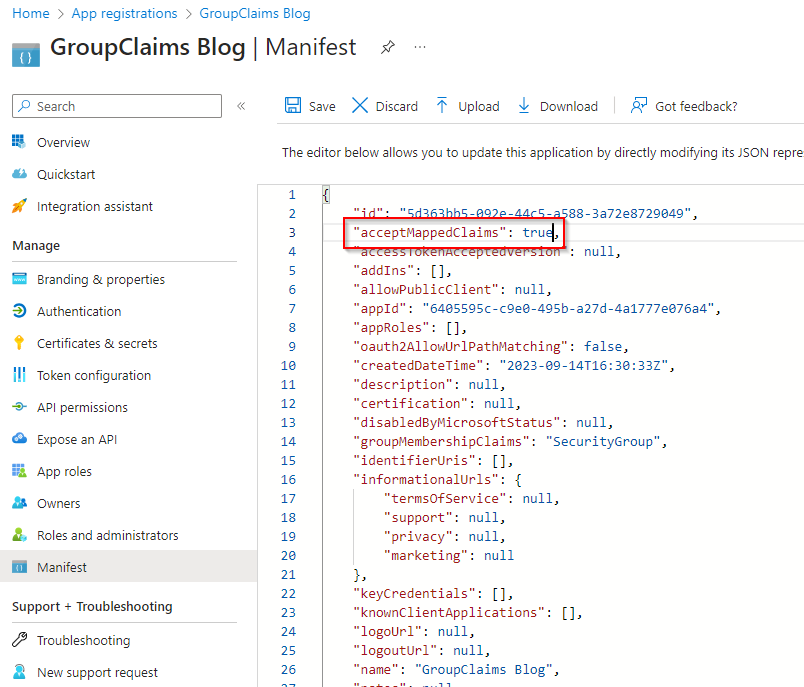

Zusätzlich muss im Manifest der Wert acceptMappedClaims auf true gesetzt werden.

Mein Test Account ist Mitglied der Gruppen

- Z-ServerAdmins (On-Premises Gruppe)

- AZ-Lic-E5 (On-Premises Gruppe)

- dyn_Synced_Users (Cloud dynamische Gruppe)

Das JWT Token sieht dann folgendermassen aus

|

|

Terraform

Meine bevorzugte Art, Konfigurationen in Microsoft Entra ID vorzunehmen, ist mittels Infrastructure as Code. Das Werkzeug meiner Wahl ist dabei Terraform mit dem entsprechenden AzureAD Provider. Die folgenden Ressourcen verwende ich für die Erstellung der App Registration und des Service Principals:

- azuread_application

- azuread_service_principal

- azuread_claims_mapping_policy

- azuread_service_principal_claims_mapping_policy_assignment

Der Code sieht folgendermassen aus:

|

|

Die wichtigsten Zeilen sind:

- Zeile 5: Hier wird der Groups Claim mit den Security Gruppen aktiviert

- Zeile 20-22: Aktivieren der mapped claims (Manifest im Portal)

- Zeile 24-40: Definition wie die Gruppen in den Claim geschrieben werden

- Zeile 57-74: Erstellen der Claims Mapping Policy mit dem Gruppen Filter

- Zeile 76-79: Verknüpfen der Claims Mapping Policy mit dem Service Principal