Entra ID External Identities mit Keycloak und Auth0

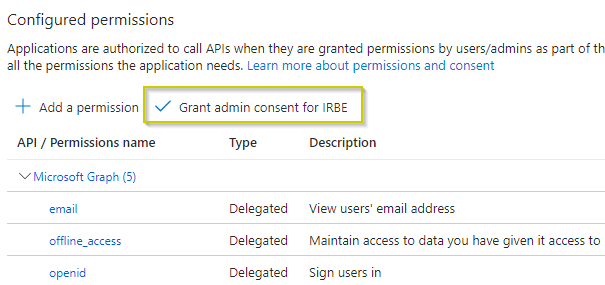

Microsoft Entra ID bietet mit External Identities die Möglichkeit andere Entra ID Tenants, Social Logins wie auch externe SAML2/WS-Fed Identity Provider anzubinden. Im B2B (Business to Business) Umfeld ist letzteres sehr interessant um mit anderen Firmen gemeinsam an Ressourcen arbeiten zu können, ohne deren Identitäten pflegen zu müssen. Dadurch, dass die andere Firma sich an ihrem eigenen Identity Provider anmeldet gibt es auch für sie einige Vorteile wie zum Beispiel Single Sign On und die Hoheit über die Mover-Joiner-Leaver Prozesse zu behalten....